Core rule set (CRS) wint hack-aanval

Ons security-team houdt elke dag diverse bronnen in de gaten om hackpogingen te voorkomen. Op 5 oktober werd er een ernstige kwetsbaarheid in Apache 2.4.49 gepubliceerd. Oftewel: een fout die het mogelijk maakt voor hackers om data te stelen. Apache is een populaire web server voor WordPress websites, die we bij Slik ook gebruiken voor o.a. WordPress hosting. Na deze publicatie hebben we direct ingegrepen en hebben dezelfde dag nog al onze Apache-installaties geüpgraded.

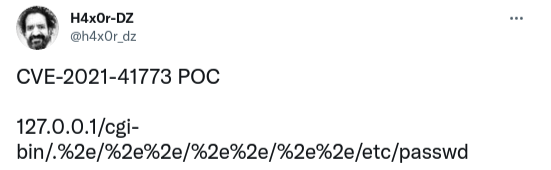

Dat klinkt nogal technisch. We leggen het graag aan je uit. Elke website staat op een webserver die ervoor zorgt dat de bezoekers de juiste website te zien krijgen. Apache is zo’n web server. Hieronder zie je een ‘payload’ (hack-aanval) die door hackers gebruikt kon worden om gevoelige data te stelen, zoals in dit voorbeeld van een wachtwoordbestand. Gelukkig hebben wij extra veiligheidsmaatregelen waardoor zo’n hack-aanval geblokkeerd wordt. Wie ervaring heeft met Linux (besturingssysteem voor computers) valt het misschien al op dat er met de ‘..’ tekens in de URL wordt geprobeerd in te breken op de website en het bestand te downloaden.

Gelukkig hebben wij extra veiligheidsmaatregelen waardoor zo’n hack-aanval geblokkeerd wordt. De Core Rule Set, een project dat mede-begeleid wordt door onze technisch directeur (CTO). De Core Rule Set of CRS controleert al het binnenkomend verkeer op mogelijke hack-aanvallen. Uiteindelijk bleek dat CRS hierdoor ook deze Apache-aanvallen heeft geblokkeerd. De data van onze websites is geen moment in gevaar geweest.

CRS is één, een up to date server is twee.

Om de veiligheid van onze software te waarborgen is onderhoud van servers een belangrijk onderdeel van onze service Een up-to-date server is nu eenmaal beter beveiligd dan een server die op een oud systeem met kwetsbaarheden draait. Daarom voeren wij om de paar weken onderhoud uit om de software te updaten (routine-onderhoud). Maar het gebeurt weleens dat een kwetsbaarheid zo ernstig is dat we al onze taken aan de kant gooien om zo snel mogelijk onze klanten te beschermen. Dat was na de publicatie op 5 oktober ook het geval.

Wij hebben direct ingegrepen en dezelfde dag nog al onze Apache-installaties geüpgraded. Direct daarna bleek de kwetsbaarheid in de Apache-update 2.4.50 niet goed opgelost, waardoor we nógmaals hebben geüpgraded naar Apache 2.4.51.

Het is duidelijk dat het voor een veilige website belangrijk is dat je deze laat beheren door specialisten die:

- veiligheid hoog in het vaandel hebben;

- preventieve acties uitvoeren (zoals het gebruiken van de Core Rule Set en regelmatig security-patches uitvoeren);

- direct ingrijpen wanneer er een kritieke kwetsbaarheid wordt ontdekt in een vitaal component van het systeem, zoals WordPress, de Apache web server, besturingssysteem Ubuntu etc..

Slik zet zich dagelijks in om dit zo proactief en efficiënt mogelijk te doen. Zo voeren wij het meeste onderhoud uit met een minimale downtime voor onze websites. Zoek je meer informatie over website veiligheid? Wil jij ook een veilige website laten ontwikkelen en beheren? Neem dan contact met ons op!